10K+

wykształconych osób przy współpracy z uczelniami

500K+

rozwiązanych zadań na platformie

1K+

dostępnych zadań na platformie

5K+

minut szkoleniowych materiałów wideo

WSPÓŁPRACA

CyberSkiller i Uczelnie

CyberSkiller to kursy i narzędzia edukacyjne tworzone przez grupę ekspertów i ekspertek akademickich z wieloletnim doświadczeniem w kształceniu kompetencji IT.

Materiały szkoleniowe CyberSkiller wykorzystywane są na studiach informatycznych oraz na studiach podyplomowych na Polsko-Japońskiej Akademii Technik Komputerowych i na Akademii Leona Koźmińskiego w Warszawie.

Wszystkie kursy są regularnie audytowane przez ekspertki i ekspertów akademickich.

Firmę CyberSkiller założył prof. Bogdan Księżopolski, kierownik Katedry Cyberbezpieczeństwa na Akademii Leona Koźmińskiego, zdobywca tytułu najlepszego wykładowcy w latach 2019, 2020, 2021, 2023.

PLATFORMA

Interaktywny system nauczania CyberSkiller

System nauki CyberSkiller to połączenie: samodzielnej pracy online, asynchronicznych konsultacji z tutorem i zajęć grupowych. Podstawowym narzędziem pracy jest platforma edukacyjna CyberSkiller, która zapewnia elastyczność nauki.

Zawsze aktualne materiały i zadania.

Zaawansowana analityka postępów nauki.

Raporty na temat potencjału kursantów.

Indywidualizacja procesu nauczania.

System grywalizacji i rankingi.

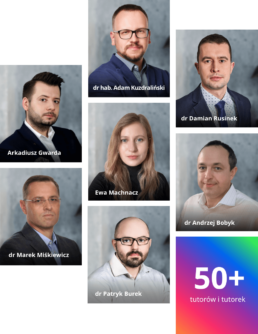

ZESPÓŁ

Wieloletnie doświadczenie w branży IT

Nasi tutorzy i tutorki to ekspertki i akademicy z wieloletnim doświadczeniem w branży IT prowadzący badania naukowe i działalność dydaktyczną na najwyższym poziomie. Tworzymy społeczność, która dzięki wymianie doświadczeń i zainteresowaniu edukacją, rozwija nowoczesne narzędzia i metody nauczania.

Naszym celem jest zapewnienie dostępu do wysokiej jakości edukacji IT każdemu – niezależnie od doświadczenia, etapu nauki czy branży. W CyberSkiller wierzymy w lifelong learning, czyli edukację, która trwa całe życie i jest odpowiedzią na dynamiczny rozwój technologii oraz zmiany społeczne. Tutorki i tutorzy CyberSkiller to osoby stawiające na ciągły rozwój – własny oraz swoich kursantów.

Co mówiąnasi użytkownicy?

Komentarze na temat naszych kursów i platformy stanowią dla nas motywację i źródło wiedzy niezbędnej do dalszego rozwoju. Nieustannie udoskonalamy nasze kursy i narzędzia edukacyjne, aby jeszcze skuteczniej odpowiadać na potrzeby naszych użytkowniczek i użytkowników. Dziękujemy ❤️

Napisz do nas: kontakt@cyberskiller.com

Mateusz Kozłowski

Dyrektor Techni Schools

„Uczniowie w Techni Schools bardzo lubią zajęcia praktyczne na platformie CyberSkiller, często dopytują się kiedy będzie dostępny nowy materiał na platformie. System grywalizacji dodatkowo mobilizuje ich do zdobywania wiedzy i umiejętności.”

Piotr Wawrzynkiewicz

Student PJATK

„Zajęcia były bardzo ciekawe i przede wszystkim wciągające. Może przyczyniła się do tego też „gamifikacja” platformy, ale za każdym razem gdy skończyłem jedno zadanie i dostawałem komunikat o otrzymanych punktach, to od razu miałem ochotę robić kolejne.”

Aleksandra Jankowska

Studentka PJATK

„Jestem studentką studiów podyplomowych 'Testowanie Bezpieczeństwa Systemów IT’. Jak do tej pory wszystko jest super, bardzo podoba mi się praca na platformie CyberSkiller. 🙂 Pomyślnie zaliczyłam wszystkie zadania.”

Edwin Kornak

Student PJATK

„CyberSkiller bardzo ciekawy projekt, fajna forma projektu, można rzeczywiście uczyć się od samego początku.”

Mikołaj Wojnarowski

Student PJATK

„Skończyłem kurs CyberSkiller z oceną 5 (dodam, że był to najlepszy przedmiot jaki miałem na tych studiach, forma prowadzenia była wyjatkowa i skuteczna).”

KONTAKT

Dowiedz się więcej o naszym rozwiązaniu i umów demonstrację platformy